Muito se tem ouvido falar sobre vazamento de informações pessoais, proteção às informações pessoais e ataques a bases de dados de empresas e órgãos governamentais, não é mesmo?

Mas você sabe o que significa, na prática, tudo isso, caro(a) leitor(a)?

No nosso artigo de hoje vamos te contar um pouco sobre diversos termos “deste mundo”, como as leis tratam a proteção de dados pessoais, e, ainda, algumas formas de você se proteger de vazamentos e golpes!

E claro, como de costume, trazemos uma dica bônus que poderá te ajudar, e muito, a controlar o compartilhamento de suas informações pessoais!

Vamos lá!

Primeiramente: o que são os vazamentos de dados? Como eles acontecem?

Como mencionamos acima, muito se tem ouvido falar sobre “vazamento de dados”, certo? Mas o que eles são, e qual a sua importância?

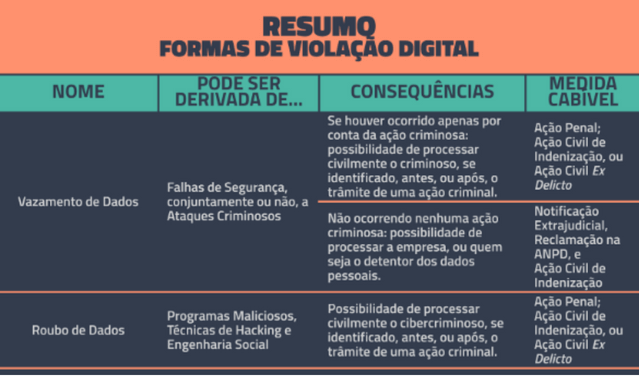

Os vazamentos de dados são, basicamente, divulgações não autorizadas, de forma criminosa ou não, de informações pessoais.

“CHC, mas se não envolver algum crime, eu não vejo nenhum problema nisso. Eu já uso o meu nome completo no perfil do facebook, então qual o problema disso ser amplamente divulgado?”

Infelizmente, caro(a) leitor(a), não estamos falando apenas de datas de nascimento e nomes completos, mas sim, de números de CPF, RG, endereço, rendimento$ econômico$, e até mesmo informações de saúde!

“Caracas, CHC! Então a situação é muito grave! Como isso pode acontecer? As empresas, e governos, que têm esses dados não têm nenhum tipo de segurança ou controle?”

Sim, a situação é realmente grave!

Contudo, esses vazamentos quase nunca ocorrem, exclusivamente, por simples “enganos”, ou falhas daqueles que detém os dados pessoais.

Na verdade, na grande maioria das vezes, os vazamentos acontecem por meio de atividades criminosas, aliadas ou não, às eventuais falhas de segurança dos sistemas de informação nos quais se encontram as informações pessoais.

E mais, outras vezes, ainda, os criminosos conseguem extrair essas informações da própria pessoa, sem que ela, nem mesmo, desconfie que está sendo vítima de um golpe.

Nesses últimos casos, inclusive, os cibercriminosos podem, até mesmo, não utilizar nenhum programa de computador sofisticado, ou invadir bases de dados confidenciais.

A bem da verdade, eles podem apenas se utilizar de informações já existentes sobre a pessoa, na internet, ou ainda, informações pessoais públicas, para induzir a vítima ao erro, e, assim, adquirir alguma vantagem. É a chamada engenharia social.

Podemos resumir o conceito de engenharia social como uma série de mecanismos que os criminosos utilizam para obter dados pessoais da vítima, sem que seja necessária a utilização de aparatos tecnológicos específicos, ou grande conhecimento em informática e/ou sistemas de informação.

Podemos citar como principais “meios” da engenharia social, utilizados pelos cibercriminosos, a criação de falsas expectativas na vítima, utilização de informações já conhecidas (públicas, ou não) em um determinado contexto, ou mesmo, fazer a vítima crer, através de diversos recursos, em uma situação que não é real.

Como exemplo cotidiano, podemos citar aqueles e-mails com falsas promoções nas quais fomos contemplados, ou links desconhecidos de “bancos” que sequer possuímos conta, que encontramos em nossas caixas de spam.

Além disso, quem não se lembra daquela famosa frase, ao entrar em um site desconhecido: “Parabéns, você foi a milésima pessoa a acessar o nosso site! Insira suas informações para enviarmos um iPhone de última geração para sua casa!”.

Contudo, apesar de esse último exemplo de ação, hoje, não surtir tanto efeito, existem criminosos que podem observar por dias, e até meses, suas vítimas, a fim de obter informações necessárias à ação criminosa.

Como exemplo, podemos citar um cibercriminoso que cria vagas de emprego falsas em sites especializados. Recebendo o currículo de várias pessoas, ele possuirá, de início, diversas informações para, futuramente, induzir as vítimas a informarem outros dados pessoais para a suposta entrevista de emprego, ou contratação, que, obviamente, nunca acontecerá.

“CHC, então a internet é uma terra de ninguém! Como eu posso fazer para me proteger se eu tô sujeito a ter meus dados roubados, até mesmo, em anúncios de emprego?!”

E é pensando em você, caro(a) leitor(a), que separamos alguns meios frequentes pelos quais os cibercriminosos tentam, e conseguem, roubar dados pessoais. Afinal, nada melhor para se prevenir, do que conhecer o inimigo, certo?

E além disso, fique com a gente até o final porque a dica bônus de hoje é pensada exatamente para te mostrar algumas atitudes que podem te salvar de cair em diversas dessas fraudes.

Bora lá!

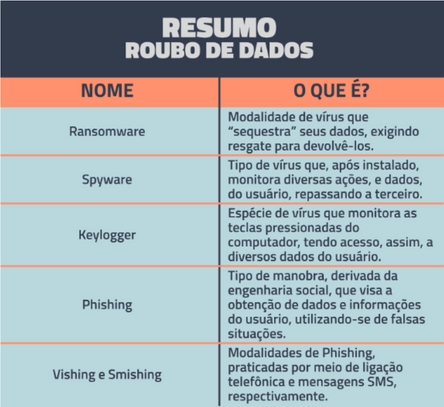

1. Ransomware

Ransomware é um tipo de vírus que pode se infiltrar no computador/celular de diversas maneiras, desde o acesso a links maliciosos a até a instalação de programas e aplicativos contaminados.

Seu método de ataque, geralmente, não é direcionado, mas sim, aleatório.

“CHC, mas como assim, aleatório?”

Diferentemente de ataques direcionados, isto é, ataques hackers a uma pessoa em específico, como exemplificamos anteriormente com a engenharia social, o ransomware é criado, e “lançado” na rede, e, de diferentes formas, começa a contaminar os computadores das pessoas.

O cenário mais comum quando o computador é contaminado com esse tipo de vírus, é que a pessoa fique sem ter acesso a seus arquivos, base de dados, e, possivelmente até parte do sistema operacional, tendo em vista que o ransomware encripta todos os dados do computador, ou rede de computadores.

Em outras palavras, de modo mais simples, o vírus coloca uma “senha” (criptografia) no(s) computador(es) contaminado(s), que impossibilita a pessoa de utilizar o aparelho, ou base de dados.

“Mas, CHC, qual a vantagem disso para o criminoso? Porque, quando pensamos em ataques hackers, quase sempre vemos algum tipo de vantagem financeira, não?”

Muito bem lembrado, caro(a) leitor(a), e, de fato, sempre há algum interesse em jogo!

No caso dos ransomwares, o próprio vírus sinaliza a ação criminosa para o usuário, e, após, passa a exigir determinada quantia financeira para desfazer o “estrago”. Enquanto o usuário não paga a quantia exigida, o computador não é “liberado”.

De modo ainda mais simples, é o mesmo que dizer que o vírus faz seu sistema, ou base de dados, “refém”, tendo em vista que, a partir da contaminação, para se ver livre do ransomware, e ter seus dados “de volta”, o usuário precisa pagar esse “resgate”.

Daí, inclusive, que surgiu a nomenclatura desse tipo de ataque, pois ransom, em inglês, significa resgate.

Um exemplo real de ataque deste tipo de vírus, que, inclusive, causou um grande prejuízo, foi aquele registrado pelo Superior Tribunal de Justiça (STJ), em 03 de novembro de 2020, no qual o ransomware “RansomExx” encriptou toda a base de dados do Tribunal, se espalhando, inclusive, até o Ministério da Saúde.

Para se ter ideia da gravidade, o Superior Tribunal ficou com seus sistemas completamente parados por cerca de 10 dias, e, por consequência, com todos os processos suspensos, até que, em 14 de novembro daquele ano, retornou com parte de suas funções.

Contudo, esse não é o único caso de ataques dessa forma. Na verdade, têm crescido, e muito, os ataques cibernéticos em face de órgãos governamentais e empresas.

“CHC, eu, por exemplo, sou empresário(s). Como faço para prevenir esses tipos de ataque contra minha empresa?”

Uma das principais dicas, para sua empresa, é a contratação de um hacker.

Mas, calma lá! Não estamos falando para contratar qualquer pessoa que saiba como entrar em um sistema. Se fosse assim, você poderia, até mesmo, ser investigado como cúmplice de algum crime!

Estamos falando, na verdade, da contratação de uma consultoria especializada em cibersegurança.

Por mais que existam os hackers que atuam de modo criminoso, existem muitos outros que atuam em favor da segurança, e privacidade digital, seja para figuras públicas, governos e empresas. São os chamados hackers éticos.

Esses profissionais, por meio de empresas de cibersegurança, poderão auxiliar melhor sua empresa, com mudanças técnicas a fim de impedir, ou dificultar, o sucesso desses ataques criminosos.

“Empresa de cibersegurança… Parece uma boa, CHC. Mas vem cá, e juridicamente, eu não posso fazer nada?”

Não só pode, como deve, caro leitor(a)! Por isso, fique conosco no artigo, que vamos te contar um pouco mais, logo abaixo, sobre medidas jurídicas que você pode colocar em prática para se resguardar de acontecimentos como o que aconteceu no STJ.

2. Spyware e Keylogger

Spy, em inglês, é espião.

Assim, o Spyware é o tipo de vírus que, após instalado, começa a espionar a atividade da vítima no seu dispositivo, podendo ter acesso a diversos dados do usuário, como aplicativos instalados, informações pessoais salvas no dispositivos, e especificações do aparelho, e quaisquer outras, a depender do próprio programa.

Contudo, diferentemente do ransomware, ele não se “manifesta” no computador da pessoa para exigir um pagamento.

O spyware pode permanecer oculto no sistema, só à espreita, ou, também, se passar por um programa confiável e com várias funcionalidades, observando e captando, por outro lado, de modo oculto e indevido, suas informações, como um verdadeiro… espião.

Por isso, dado o longo tempo pelo qual ele pode permanecer instalado no sistema, espionando suas informações, pode ter acesso a muitas informações sigilosas da pessoa, utilizando elas, por mais simples ou inocentes que sejam, para extorquir a vítima, a fim de que os dados não sejam divulgados na internet, e/ou enviados para outras pessoas.

O keylogger possui um funcionamento parecido quanto a se manter “camuflado/escondido” no sistema, contudo, por outro lado, ele possui uma mecânica bem diferente: ele monitora, tão somente, as teclas pressionadas do computador.

Não pense, contudo, que por monitorar “apenas” as teclas que você digita, ele é menos perigoso, ou menos efetivo em roubar suas informações!

Imaginemos, por exemplo, que você vai acessar uma loja online para comprar um utensílio doméstico que você necessita.

Logo, o keylogger registrará o endereço do site, e, após, os seus dados de login e senha.

E para piorar, se você não possuir um cartão de crédito já cadastrado no seu perfil do site, o criminoso terá acesso a todas essas informações, tendo em vista que você precisará digitá-las, podendo fazer inúmeras compras e transações futuras.

Assim, apesar de também poder ser utilizado para extorquir as pessoas, esses vírus são geralmente utilizados para fazer com que os cibercriminosos tenham acesso a dados bancários, e/ou financeiros das pessoas, e, assim, efetuar operações e compras indevidas, tudo em nome da vítima.

Os reflexos não poderiam ser diferentes no âmbito das empresas, seja em relação aos spywares, ou keyloggers.

Então, é importante sempre manter diretrizes muito claras entre todos os colaboradores, administradores, e todos que trabalham, direta ou indiretamente, para o funcionamento da atividade, acerca dos procedimentos de segurança digital a serem colocados em prática diariamente na empresa.

Quer saber como? Fique com a gente, porque logo abaixo vamos te dar essa dica!

3. Phishing, Vishing e Smishing

Phishing é uma técnica na qual o criminoso usa falsos sorteios e eventos, por exemplo, para extrair dados pessoais e/ou confidenciais da vítima.

Um exemplo clássico desse tipo de ação é aquele e-mail do seu “banco”, enviado de um destinatário duvidoso, que pede para você colocar sua conta e senha, para um suposto recadastramento.

O grande perigo desses tipos de ação, na atualidade, é que elas têm sido cada vez mais convincentes, chegando a, até mesmo, colocar o nome, ou números de documentos, do titular do e-mail no corpo do texto, se passando por terceiros idôneos que teriam acesso àquelas informações, como, por exemplo, seu banco.

Não se engane, e sempre tenha um “pé atrás” nessas situações. Se você ficou com alguma dúvida sobre a idoneidade do e-mail, por exemplo, não acesse nenhum link ou conceda informações solicitadas.

Entre em contato, primeiramente, com a empresa, banco, ou pessoa, que teria, realmente, lhe enviado o e-mail para checar a veracidade do pedido.

“Mas, CHC, o e-mail estava com o meu número de CPF!!! Como poderia não ser o banco?”

Você se lembra que falamos no início do artigo, que vazamentos de dados têm sido cada vez mais comuns?

Pois é! Muitos desses dados utilizados no phishing são obtidos através de outros vazamentos de dados.

Além de oferecer uma vantagem, os cibercriminosos também podem se utilizar de outra “malandragem”, para a prática do phishing, voltada a ludibriar a vítima por meio do próprio endereço de e-mail, ou site, do remetente ou proprietário, fazendo se passar, assim – o criminoso -, por outra pessoa.

“CHC, mas o endereço de e-mail, e site, não são únicos? Como pode uma pessoa criar um e-mail, ou site, idêntico a outro que já existe?”

Vamos explicar!

Na verdade, o criminoso não cria um e-mail, ou endereço de site, idêntico, mas um que, na aparência, se passa por um destinatário confiável.

Para isso, por exemplo, são criados e-mails com provedores que se passam por nomes de empresas idôneas, mas que, na verdade, em nada se confundem com elas.

Um exemplo? Vejamos os dois endereços de e-mail abaixo:

fulano@chcadvocacia.adv.br

fulano@chcadvfortaleza.com

Aparentemente, os dois e-mails são da mesma pessoa, e empresa, não é mesmo?

Contudo, não são!

(Inclusive, vale ressaltar que nosso endereço de e-mail é o primeiro, “____@chcadvocacia.adv.br”, beleza? 😉)

Para criar esses endereços, os cibercriminosos contratam serviços de provedores de e-mail, e registram endereços muito parecidos com de empresas conhecidas e idôneas, de modo que, uma pessoa desavisada, ou que não tenha conhecimento sobre os canais de contato reais, pode acabar por, facilmente, acreditar se tratar de uma comunicação oficial.

Certo, CHC, mas e o que é vishing e smishing?

Bem lembrado, caro(a) leitor(a)!

Vishing e smishing são duas modalidades de phishing, se diferenciando, tão somente, pelo meio em que são utilizadas.

Enquanto o phishing é aplicado através de e-mails e sites, por exemplo, o vishing se dá por meio de contato telefônico, e o smishing, por mensagens SMS.

Reforçamos: sempre que houver uma dúvida no momento de qualquer contato, não ceda informações pessoais, ou efetue, de pronto, pagamentos ou transferências bancárias.

Sempre tenha a premissa de que, nessas situações, um criminoso possa estar buscando extrair informações, ou valores, de você.

E fique com a gente até o final do artigo que traremos várias outras dicas especiais para evitar ser vítima desses ataques.

E o que as leis falam sobre esses vazamentos/roubos de dados?

“Nossa, CHC, essas situações são muito sérias, em! Ainda bem que a LGPD ‘tá aí’ pra resolver tudo isso!”

Na verdade, não, caro(a) leitor(a).

Isso porque, a LGPD – Lei Geral de Proteção de Dados -, tão comentada ultimamente, não estabelece punições para essas ações criminosas.

A LGPD estabelece diversos princípios a serem seguidos por aquelas empresas, organizações, e governos, que realizam o tratamento de dados pessoais, e, ainda, as diretrizes-base para que este tratamento ocorra de forma mais pacífica e respeitosa possível.

Contudo, em nenhum momento, ela estipula penas aos cibercriminosos.

É verdade que ela estabelece sanções, incluindo, até mesmo, multas milionárias. Entretanto, essas punições são voltadas aos agentes que tratam dados pessoais (empresas, organizações, etc), quando seja evidenciada alguma violação às diretrizes de tratamento de dados, em decorrência de culpa destes responsáveis.

Vale citar que a Lei (art. 44) considera como irregular o tratamento de dados, até mesmo quando ele deixe de observar a legislação ou quando não fornecer a segurança que o titular dele pode esperar.

Assim, constata-se que a violação das informações, decorrente, inclusive, da omissão do agente de tratamento, é suficiente para a aplicação de uma punição.

Vale mencionar, ainda, que a própria LGPD (art. 43, III) estipula que os agentes de tratamento poderão não ser responsabilizados quando demonstrem que a violação tenha decorrido da culpa exclusiva de terceiro – no contexto deste artigo, os cibercriminosos.

Contudo, é importante reforçar que, se a violação decorrer, também, de uma omissão na segurança do agente de tratamento de dados, isso é, se ele não empreender o mínimo esforço para proteger os dados pessoais de sua base, poderá ser responsabilizado com as diversas punições estabelecidas na LGPD.

“CHC, mas quais são, exatamente, essas punições?”

Além da obrigação de reparar todo e qualquer dano patrimonial/moral, seja individual ou coletivo (art. 42), daqueles que foram lesados pelo vazamento de dados, a LGPD estipula como sanções administrativas (art. 52):

- advertência, com indicação de prazo para adoção de medidas corretivas;

- multa simples, de até 2% (dois por cento) do faturamento da pessoa jurídica de direito privado, grupo ou conglomerado no Brasil no seu último exercício, excluídos os tributos, limitada, no total, a R$ 50.000.000,00 (cinquenta milhões de reais) por infração;

- multa diária, observado o limite total acima estabelecido;

- publicização da infração após devidamente apurada e confirmada a sua ocorrência;

- bloqueio dos dados pessoais a que se refere a infração até a sua regularização;

- eliminação dos dados pessoais a que se refere a infração;

- suspensão parcial do funcionamento do banco de dados a que se refere a infração pelo período máximo de 6 (seis) meses, prorrogável por igual período, até a regularização da atividade de tratamento pelo controlador;

- suspensão do exercício da atividade de tratamento dos dados pessoais a que se refere a infração pelo período máximo de 6 (seis) meses, prorrogável por igual período;

- proibição parcial ou total do exercício de atividades relacionadas a tratamento de dados.

É importante mencionar, ainda, que essas multas não são aplicadas via ação judicial, mas sim, por um procedimento administrativo conduzido pela ANPD – Agência Nacional de Proteção de Dados -, a autoridade máxima brasileira que regula e fiscaliza a aplicação da LGPD.

Também é importante destacar que as multas, quando se fazem necessárias, não são destinadas aos titulares dos dados vazados, mas sim, para os cofres públicos.

Contudo, como já mencionado, nada impede que o titular do dado que se sinta lesionado ingresse judicialmente com um processo contra o agente de tratamento que violou, omissiva ou comissivamente, a LGPD, tendo em vista que a própria Lei estabelece o dever de reparo, em caso de algum dano.

“Mas, CHC, você falou que se a culpa fosse exclusiva do hacker, o agente de tratamento não poderia ser punido, não é isso? E aí?”

Sim, isso mesmo! O agente de tratamento dos dados não poderá ser punido se tiver adotado todas as medidas de segurança possíveis ao seu alcance, e, mesmo assim, um terceiro tenha invadido seu banco de dados, roubando diversas informações pessoais de clientes, por exemplo.

Nesse caso, estaremos diante de uma situação que foge à LGPD.

Isso porque, estaremos diante de um crime, sendo necessária a abertura de uma investigação policial, e, também, o ingresso de uma ação judicial para apurar eventuais danos (materiais e/ou morais) ao titular dos dados vazados/roubados.

O crime cometido, neste caso de invasão, é aquele estipulado pelo art. 154-A, do Código Penal, denominado de “crime de invasão de dispositivo informático”, sendo a sua pena, reclusão de 1 a 4 anos, e multa.

E mais! Se o crime:

- Resultar em prejuízo econômico, a pena é aumentada de 1/3 a 2/3;

- É cometido com a obtenção de comunicações eletrônicas privadas, segredos comerciais ou industriais, informações sigilosas, ou o controle remoto não autorizado do dispositivo invadido, a pena passa a ser de 2 a 5 anos de reclusão, e multa;

- Divulgar as informações eletrônicas privadas, segredos comerciais ou industriais, e demais dados a que se refere o item anterior, a pena – 2 a 5 anos – poderá ser aumentada de 1/3 a 2/3;

- For cometido contra o Presidente da República, Presidente do STF, Presidente da Câmara dos Deputados, Senado Federal, Assembleia Legislativa dos Estados, Câmara Legislativa dos Estados, ou Distrito Federal, e Câmaras Municipais, e ainda, dirigente máximo da administração direta e indireta federal, estadual, municipal ou do Distrito Federal, a pena poderá ser aumentada de 1/3 até a metade.

“Beleza, CHC! Mas, e se o titular dos dados não foi invadido, mas caiu em um dos “golpes” que vimos lá no começo do artigo, como, por exemplo, no phishing e suas outras modalidades?”

Bom, se esse for o caso, caro(a) leitor(a), o criminoso poderá ser processado criminalmente pelo cometimento de estelionato, e outros delitos, a depender da própria situação.

Contudo, independentemente das hipóteses criminais de responsabilização, é possível que o titular dos dados mova uma ação civil de reparação, pelos eventuais danos materiais e morais sofridos.

Por outro lado, se houver o conhecimento de que o cibercriminoso já se encontra sendo processado, também é possível aguardar o fim desta ação criminal, para que, após, seja executada a sentença deste processo na esfera civil, a fim de que seja exigida a reparação devida.

Neste caso, estaremos diante de uma ação civil ex delicto, sendo a sua “vantagem”, não ter de aguardar uma eventual condenação pelo fato ilícito, ou seja, não haverá de se comprovar o cometimento do ato danoso em si.

Assim, o juiz da esfera civil deverá, apenas, arbitrar eventuais indenizações, sendo incontroverso o fato lesivo propriamente dito.

Em qualquer situação – sendo o vazamento de dados ocasionado por culpa do agente de tratamento de dados, ou por alguma invasão criminosa – o processo civil se orientará pelas regras comuns, ou seja, tal como se fosse, por exemplo, uma ação de reparação por danos de acidente de trânsito, não havendo nenhuma outra diferença na comprovação do dano.

“CHC, eu vi que alguns dados pessoais meus estão sendo repassados por uma empresa, para outras, sem a minha autorização. Contudo, não houve nenhum dano até o momento que justifique eu ‘entrar com um processo’. O que devo fazer?”

Certo. Vamos à esta situação.

O ideal, de imediato, seria você, titular do dado, elaborar uma notificação extrajudicial e enviá-la à primeira empresa, que está violando os seus direitos.

Formalizada a comunicação, e, não havendo sido identificada qualquer alteração pela empresa notificada, ou ainda, não havendo nenhuma resposta dela sobre o caso, você poderá apresentar uma reclamação na ANPD – Agência Nacional de Proteção de Dados.

Contudo, para isso, ressaltamos a necessidade de que seja comprovada a comunicação prévia com a empresa, tendo em vista que é um requisito obrigatório estipulado pela ANPD.

Vale esclarecer, ainda, que essa reclamação pode ser realizada através do próprio site da Agência.

Ressaltamos, ainda, a recomendação de que ambos os procedimentos sejam conduzidos pelo seu advogado de confiança, tendo em vista que o profissional qualificado saberá melhor identificar, e, enquadrar legalmente, todas as possíveis violações aos direitos estabelecidos pela LGPD.

Aliás, gostaria de saber um pouco mais sobre a notificação extrajudicial, e a importância desse instrumento jurídico?

Não? Mas e se te contássemos que a Daenerys, quebradora de correntes de Game Of Thrones, poderia ter tido um final bem diferente na série, se tivesse se utilizado deste tipo de documento?

Quer saber um pouco mais sobre essa “história jurídica”? Entenda um pouco mais sobre a notificação extrajudicial para não fazer como a Daenerys!

Realizada a reclamação, a ANPD tomará as medidas necessárias para corrigir eventual falha no processo de tratamento de dados da empresa, inclusive, aplicando algumas das punições que mencionamos anteriormente, caso seja necessário.

“CHC, comigo está tudo certo: meus dados estão sendo respeitados, minha empresa já está adequada à LGPD, mas tenho muito receio dessas ações criminosas! Existe algo que eu possa fazer para dar uma maior segurança jurídica para o meu negócio?”

Sim, caro(a) leitor(a), existe! E este instrumento é o Compliance!

Se você não sabe o que é compliance, ou tem uma noção um pouco vaga sobre este instituto, acompanhe, após este artigo, nossa explicação sobre o que é compliance e quais os benefícios para sua empresa.

Contudo, para situarmos a possibilidade de utilização do compliance para regular aspectos de segurança digital, vamos a um breve resumo sobre essa importante ferramenta empresarial.

Compliance significa, em uma apertada explicação, “estar de acordo com a lei”.

Assim, compliance é um instituto adotado pelas empresas para criar uma organização interna sólida e respeitada, a fim de evitar e punir situações inidôneas, diminuir riscos de passivos e estipular normas de gerenciamento, por exemplo.

São diversos os “tipos” de compliance existentes, a depender do enfoque a ser considerado em cada um. Assim, temos, por exemplo, ramificações como o compliance trabalhista e tributário.

Aliás, se quiser saber um pouco mais sobre essas duas modalidades específicas, acompanhe nossas análises completas sobre o que você precisa saber sobre o compliance trabalhista, e como implementar o compliance tributário.

Para “estar de acordo”, são elaborados diversos documentos que fazem parte do programa de compliance, dentre os quais, destacamos o código de conduta e política de procedimentos e normas internas.

“Hummm… política de procedimentos e normas internas… acho que entendi aonde você quer chegar, CHC.”

Exatamente, caro(a) leitor(a)!

Se você já possui um programa de compliance estruturado, pode implementar todos os procedimentos técnicos preventivos que uma consultoria em cibersegurança lhe proporcionará, nos seus próprios pilares de compliance.

Por outro lado, se lhe julgar mais conveniente, poderá criar um próprio código, ou manual, de conduta a ser praticado por todos da empresa, quando estejam lidando com situações específicas que lhe tragam vulnerabilidade digital, estas que podem ser constatadas pela consultoria especializada.

Sabe qual outro documento é fundamental para a elaboração de um programa de compliance bem estruturado? A Política de Privacidade!

Quer saber tudo sobre a importância desta ferramenta no seu programa de compliance? Então baixe nosso e-book totalmente gratuito sobre o tema clicando na imagem abaixo.

Resumo

E chegamos ao fim de mais um artigo.

Antes de passarmos às dicas bônus, que tal relembrar tudo o que foi visto? Vamos lá?

Dicas bônus

Esperamos que você tenha aproveitado o artigo de hoje. Se quiser se manter mais atualizado sobre temas do Direito, de um modo descomplicado, entre, também, para a comunidade da CHC no Telegram!

Lá você vai encontrar dicas exclusivas, que não saem no blog, instagram, ou youtube, notícias jurídicas, dicas culturais, e muito mais!

Para acessar nosso Telegram, basta clicar aqui.

E como prometido, vamos às dicas bônus de hoje!

Nada melhor, para não correr o risco de sofrer um roubo de dados, que se prevenir com dicas práticas, não é mesmo?

E é pensando nisso que elaboramos a cartilha abaixo, que traz algumas dicas fundamentais para navegar com segurança na internet, e não correr tantos riscos.

Aproveitamos para relembrar que, se você é empresário e/ou figura pública, e busca uma maior segurança pessoal, ou de seu negócio, é muito recomendado que seja contratada uma consultoria especializada em cibersegurança, que poderá lhe informar com maior precisão técnica sobre diversos requisitos a serem implantados em seu(s) sistema(s).

Havendo qualquer dúvida, ou, se pudermos ajudar de alguma forma você ou sua empresa, preencha o formulário abaixo que entraremos em contato o mais breve possível.

Até a próxima.

Inscreva-se no nosso 🎬 Canal do Youtube e visite o perfil da 📸 @chcadvocacia no Instagram, garantimos que você vai compreender o Direito com informação de qualidade e uma pitada de bom humor. Além disso, 🎧 Ouça ainda os episódios do Podcast JusTáPop, a sua conexão com o #DireitoDescomplicado.

Quer mais? Convidamos você a fazer parte da nossa Comunidade no 📲 Telegram, lá você receberá na palma da sua mão nossos materiais, dicas práticas e ainda terá acesso aos conteúdos exclusivos para os inscritos no canal.

A CHC Advocacia é formada por uma equipe multidisciplinar e está pronta para atender as mais variadas demandas. Caso você precise de algum esclarecimento adicional em relação ao tema que tratamos nesse artigo, preencha o formulário abaixo que entraremos em contato para sanar suas dúvidas.

Pular para o conteúdo

Pular para o conteúdo